如果你也在 怎样代写密码学Cryptography & Cryptanalysis这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

密码学创造了具有隐藏意义的信息;密码分析是破解这些加密信息以恢复其意义的科学。许多人用密码学一词来代替密码学;然而,重要的是要记住,密码学包括了密码学和密码分析。

statistics-lab™ 为您的留学生涯保驾护航 在代写密码学Cryptography & Cryptanalysis方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写密码学Cryptography & Cryptanalysis代写方面经验极为丰富,各种代写密码学Cryptography & Cryptanalysis相关的作业也就用不着说。

我们提供的密码学Cryptography & Cryptanalysis及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Electronic Voting System Security

For online voting, voting by participants not living in a neighboring region, attackers may use phishing attack (a fake voting website) to collect personal confidential information. To prevent such an attack, the login password for the legal voting website is split into two shares. One share is sent to the voter’s email address, and the other share is stored within the voting website. To log into the voting website, the voter needs to provide his user name and the first share. From the user name, the website will find the second share in its database. After stacking the two shares, the password will reveal itself [36].

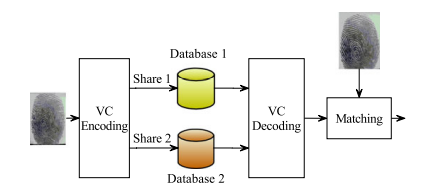

To prevent multiple voting, each voter is provided with a unique voting ID card. He/She can execute voting only after his/her identity is verified. Naidu et al. proposed using visual cryptography to design such a mechanism [33]. Each user is identified by his/her fingerprint. During enrollment process, the voter’s fingerprint is taken and split into two shares. One share is stored in a voting ID card (a smart card), and the other share is stored in the voting sever. This can ensure that if either the voting ID card is lost or the databased is atlack, no information about the user’s privacy is leaked. During voting process, the two shares are gathered in a voting station and stacked to produce a fingerprint image. This fingerprint is compared with the live fingerprint taken at the voting station.

In a similar scenario as $[33]$, Chaum used VC to design a mechanism such that the voter will get a receipt after voting $[6,7]$. Using this receipt, he/she can ensure that his/her voting is counted. But this receipt should not reveal which candidate the voter has voted.

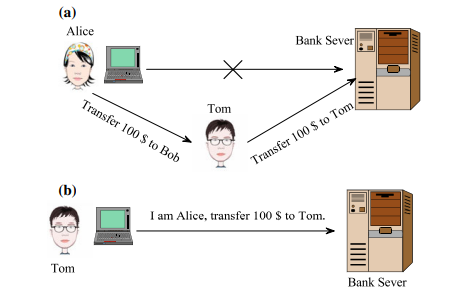

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|E-Commerce Security

An E-commerce system may have a built-in deposit account and is usually protected by login username-password pair. This database of password is usually the target of attacks since it contains hash value of the login information. To secure this password, Yang et al. proposed a system using VC and optical character recognition (OCR) [55]. Only one share is stored in the database of the website, the other share is hold by the user. To log into the website, the user provides his/her share that will be stacked with the share stored in the database. An OCR system then can be used to recognize the password from the stacking result.

One major concern of online shopping is fake commodity. For example, cellphone is usually assigned with a unique serial number (SN), so that after receiving the cellphone, the buyer may verify the SN printed at the back of the cover from the manufacturer’s website. But this SN number is in plain text and can be easily copied to fake cellphone. In [57], Yang et al. designed an anti-counterfeiting mechanism for cellphone. The SN image is split into two shares. One share is printed within the cellphone, and the other share is stored in the manufacturer’s database. To verify his cellphone, the user upload his share to verification website and the staking result is sent back to the user’s cellphone. This stacking result reveals the true SN number, and can be compared to the one printed on the cellphone cover.

As a secret sharing mechanism, visual cryptography is suitable for applications involving splitting one secret into multiple shares and distributing to multiple participants. Furthermore, decoding involves collaboration between these participants and no key is needed. This is different from encryption, where a key is needed for encryption and decryption.

We end this subsection by noting that in some of these applications, either the secret image or the cover images are grayscale images. For applications involving recognition on the stacking result, the image quality must be good enough. For example, in the application where one needs to do face recognition, fingerprint recognition or OCR on stacking result, the stacking result must retain high fidelity with the original secret image. This motivates our focus in this book: improving image quality in visual cryptography.

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Classification of Visual Cryptography Algorithms

Considering the diverse types of VC algorithms developed over the last thirty years, it is difficult to classify a VC algorithm into just one type. As discussed above, there are three important factors to consider when designing a VC algorithm: pixel expansion, perceptual quality, and security. So the $\mathrm{VC}$ algorithms can be classified according to the combination of the above properties.

Based on the way the basis matrices are used and pixel expansion, one can classify the VC algorithms to deterministic, probabilistic or random grid. The deterministic

VC uses all columns of a basis matrix so it has pixel expansion. The probabilistic and random grid approach have no pixel expansion.

Based on the type of ‘stacking’ operation, we may classify the algorithms as based on ‘OR’ operation or ‘XOR’ operation.

Based on the type of the secret image, one may classify the VC algorithms as designed for binary secret image, halftone secret image, grayscale secret image or color secret image.

Based on the whether the shares are meaningful, one may classify a VC algorithm as ordinary VC having meaningless shares, or extended VC having meaningful shares.

密码学代写

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Electronic Voting System Security

对于在线投票,不居住在邻近地区的参与者投票,攻击者可能会使用网络钓鱼攻击(虚假投票网站)来收集个人机密信息。为了防止这种攻击,合法投票网站的登录密码被分成两份。一份发送到选民的电子邮件地址,另一份存储在投票网站中。要登录投票网站,投票者需要提供他的用户名和第一个份额。根据用户名,网站将在其数据库中找到第二个共享。堆叠两个共享后,密码将显示出来 [36]。

为防止多次投票,为每位选民提供一张唯一的投票身份证。他/她只有在他/她的身份验证后才能执行投票。奈杜等人。提出使用视觉密码学来设计这种机制[33]。每个用户都由他/她的指纹识别。在登记过程中,选民的指纹被采集并分成两份。一份存储在投票 ID 卡(智能卡)中,另一份存储在投票服务器中。这可以确保无论是投票身份证丢失还是数据库丢失,都不会泄露有关用户隐私的信息。在投票过程中,将两股股票聚集在一个投票站并堆叠以产生指纹图像。该指纹与在投票站采集的活体指纹进行比较。

在类似的情况下[33], Chaum 使用 VC 设计了一种机制,让投票者在投票后会得到一张收据[6,7]. 使用这张收据,他/她可以确保他/她的投票被计算在内。但这张收据不应该透露选民投票给了哪个候选人。

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|E-Commerce Security

电子商务系统可能有一个内置的存款账户,通常由登录用户名-密码对保护。这个密码数据库通常是攻击的目标,因为它包含登录信息的哈希值。为了保护这个密码,Yang 等人。提出了一个使用 VC 和光学字符识别 (OCR) [55] 的系统。只有一个份额存储在网站的数据库中,另一个份额由用户持有。为了登录网站,用户提供他/她的共享,该共享将与存储在数据库中的共享堆叠在一起。然后可以使用 OCR 系统从堆叠结果中识别密码。

网上购物的一个主要问题是假冒商品。例如,手机通常被分配一个唯一的序列号(SN),以便买家在收到手机后,可以从制造商的网站上验证印在封面背面的SN。但是这个SN号是纯文本的,很容易复制到假手机上。在 [57] 中,Yang 等人。设计了一种手机防伪机制。SN 图像被分成两份。一份打印在手机内,另一份存储在制造商的数据库中。为了验证他的手机,用户将他的分享上传到验证网站,并将赌注结果发送回用户的手机。这个叠加结果揭示了真实的SN号,可以与印在手机壳上的SN号进行比较。

作为一种秘密共享机制,视觉密码学适用于涉及将一个秘密分成多个共享并分发给多个参与者的应用。此外,解码涉及这些参与者之间的协作,并且不需要密钥。这与加密不同,加密和解密需要密钥。

我们通过注意到在其中一些应用程序中,秘密图像或封面图像是灰度图像来结束本小节。对于涉及堆叠结果识别的应用,图像质量必须足够好。例如,在需要对堆叠结果进行人脸识别、指纹识别或OCR的应用中,堆叠结果必须与原始秘密图像保持高保真度。这激发了我们在本书中的关注点:提高视觉密码学中的图像质量。

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Classification of Visual Cryptography Algorithms

考虑到过去 30 年来开发的各种类型的 VC 算法,很难将 VC 算法归类为一种类型。如上所述,在设计 VC 算法时需要考虑三个重要因素:像素扩展、感知质量和安全性。所以在C算法可以根据上述性质的组合进行分类。

根据基矩阵的使用方式和像素扩展,可以将 VC 算法分类为确定性、概率性或随机网格。确定性

VC 使用基矩阵的所有列,因此它具有像素扩展。概率和随机网格方法没有像素扩展。

根据“堆叠”操作的类型,我们可以将算法分类为基于“或”操作或“异或”操作。

根据秘密图像的类型,可以将 VC 算法分类为二进制秘密图像、半色调秘密图像、灰度秘密图像或彩色秘密图像。

根据份额是否有意义,可以将 VC 算法分类为具有无意义份额的普通 VC,或具有有意义份额的扩展 VC。

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。