统计代写|计算机视觉作业代写Computer Vision代考|Preventing Security Breach in Social Media

如果你也在 怎样代写计算机视觉Computer Vision这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

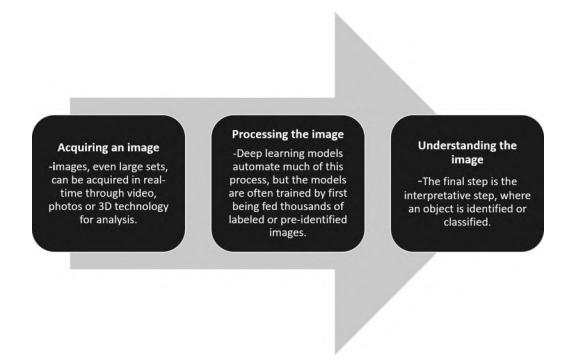

计算机视觉是人工智能(AI)的一个领域,使计算机和系统能够从数字图像、视频和其他视觉输入中获得有意义的信息–并根据这些信息采取行动或提出建议。

statistics-lab™ 为您的留学生涯保驾护航 在代写计算机视觉Computer Vision方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写计算机视觉Computer Vision代写方面经验极为丰富,各种代写计算机视觉Computer Vision相关的作业也就用不着说。

我们提供的计算机视觉Computer Vision及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

统计代写|计算机视觉作业代写Computer Vision代考|Threats and Prevention Techniques

Social media networks such as Facebook, Instagram, Twitter, and WhatsApp have become the prime source of sharing personal information, thoughts, news, photos, videos, messages with our friends on a daily basis. While using social media in the present it seems very easy to share data within seconds but before 1970 it was not that easy. In 1971, the first email was sent between two computers which were sitting next to each other; it was

the beginning of the era of sharing information within two different devices in real time. Bulletin Board System was introduced in 1987 to share data over phone lines all around the world. The first social media site namely Geocities.ws was founded by David Bohnett and John Razner in November 1994 which was called Beverly Hills Internet; it was further occupied by Yahoo in $1999 .$

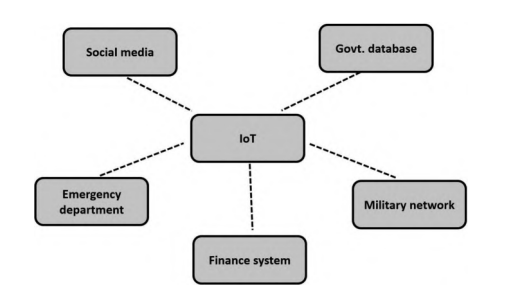

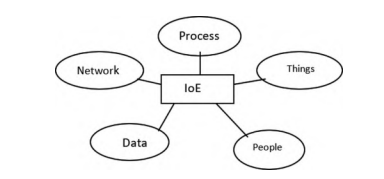

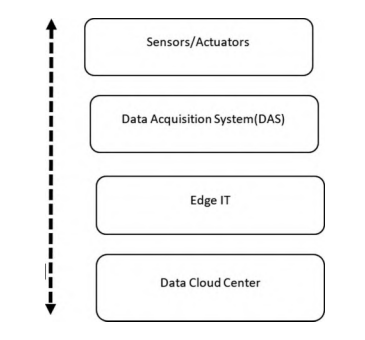

Social media networks deal with a huge amount of data that need to be provided to the productive analyzing companies in a secure way keeping in mind the difference between the private and the public data of the users. Handling that much becomes difficult which leads to breach of user privacy. These breaches would also lead to physical damage as social media requires the permission of accessing contact, sharing location, etc., which is the credential data of a victim. Social media users User Interface Description Language to develop multilingual, multi-platform, and multimodal user interfaces so that the user could operate in the social network from anywhere and any type of device easily.

统计代写|计算机视觉作业代写Computer Vision代考|Related Research Work

William et al. [1] discussed the behavior of different types of users and groups in a social media website and describe how these types of activity affect privacy in different social media applications. Hashimoto et al. [2] discussed the benefits of using social media sites in a safe way. The author showcases the key components affecting the user’s privacy in social media and how to overcome those components without changing the functionality of the application or keeping the information sharing concept as it is. Kumar et al. [3] described the privacy issues, security issues, identity theft, profiling risk present in these types of applications. It also discusses different types of attacks which can be performed on the social network to hack the privacy of the user which also includes the new attack strategy occupied by the hackers. It also provides us with the step to prevent the above attacks. Fire et al. [4] discussed a detailed review of the different privacy and security risks, which threaten the well-being of online social network users in general, and children in particular. It also presents an overview of existing solutions that can provide better protection, security, and privacy for online social network users. Senthil Kumar et al. [5] describe social media as an essential part of humans in day-to-day life. While enjoying the social media platforms user need to understand which information is needed to be kept private and undisclosed so that no one could use that information in the wrong way. Kumari and Singh [6] described privacy as the main concern in social media sites such as Facebook and Twitter. The main purpose of these sites is to provide the user with the facility to share information. Lack of attention on these sites can lead to a big violation to overcome these various methods for securing the data being covered. Kumar et al. [7] discuss how the prevention of different social media vulnerabilities can be integrated into the design of the social sites to facilitate interaction while enhancing privacy and security. Kumar et al. [8] discussed the present privacy and security issues of the social network and also discussed each of the popular sites with some of the precaution which needs to be taken up.

统计代写|计算机视觉作业代写Computer Vision代考|Importance of Social Media

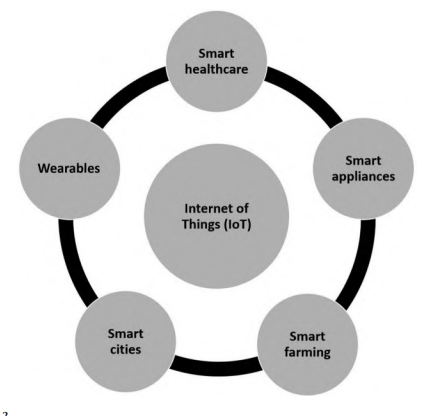

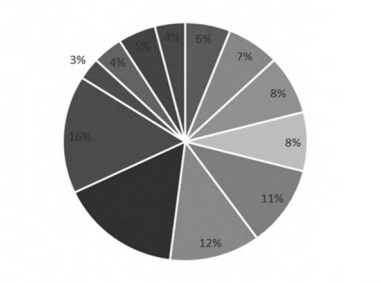

Usage of social media websites has increased to the extent that almost every person on earth is using the social network to share, communicate, and discuss different things with colleagues, family members, friends, etc., in a formal or an informal way. Social networking sites are performing well on the internet by receiving more than 10,000 hits per second and this is because these sites have many advantages which help their users daily. Here are a few of them:

- Communication

The main role of social media is it helps its audience to communicate with anyone all around the world at no cost which keeps them connected and up to date with other people, society, organizations, etc. - Exchanging Data

Information sharing is very easy and quick, we can share our information with a single person at a time or we have the choice to share it with multiple persons at a time using groups. - Discloser of Inactivity

It also helps in the discloser doing inappropriate activities like harming animals. This could be a great advantage for police to detect the person doing inactivity across the nation. - Enhance Business

Helps in creating your community of people through which you can earn by sharing your links, blog posts. On YouTube we can share our videos and earn per view, and on Facebook we can share our posts, photos, and videos on our pages. - Cost-Effective Advertising

Online advertising has become the greatest source of getting the right customer but there are very few sites which provide effective advertising. So, the role of social network sites provides the facility to promote our business with ads in a cost-effective way. - Doubt Solving

As a student or professional we come across difficult questions to answer. The role of social media sites like Reddit and Quora helps users to get answers to their questions in any field. - Entertainment

These sites also help users to refresh themselves through different sources of entertainment such as videos, jokes, and photos. Which are being posted by the other you’re and you too have the right to present you entertaining stuff on the media sites and become popular through it. - Quick Response

The information posted on social media spreads quickly which could be a good point for correct news but it also helps the rumors to spread quickly. This reach also depends on the number of members associated with the person posting the content. The quicker the information spread, the quicker we will get a response.

计算机视觉代写

统计代写|计算机视觉作业代写Computer Vision代考|Threats and Prevention Techniques

Facebook、Instagram、Twitter 和 WhatsApp 等社交媒体网络已成为每天与我们的朋友分享个人信息、想法、新闻、照片、视频和消息的主要来源。虽然现在使用社交媒体,但在几秒钟内共享数据似乎很容易,但在 1970 年之前,这并不容易。1971 年,第一封电子邮件是在两台并排的计算机之间发送的。它是

在两个不同的设备中实时共享信息的时代开始了。公告板系统于 1987 年推出,通过电话线在世界各地共享数据。第一个社交媒体网站 Geocities.ws 由 David Bohnett 和 John Razner 于 1994 年 11 月创立,名为 Beverly Hills Internet;它被雅虎进一步占领1999.

社交媒体网络处理需要以安全方式提供给生产分析公司的大量数据,同时牢记用户的私人数据和公共数据之间的差异。处理这么多变得困难,从而导致侵犯用户隐私。这些违规行为还会导致物理损坏,因为社交媒体需要访问联系人、共享位置等的许可,这是受害者的凭据数据。社交媒体用户用户界面描述语言,用于开发多语言、多平台和多模式的用户界面,以便用户可以从任何地方和任何类型的设备轻松地在社交网络中操作。

统计代写|计算机视觉作业代写Computer Vision代考|Related Research Work

威廉等人。[1] 讨论了社交媒体网站中不同类型的用户和群体的行为,并描述了这些类型的活动如何影响不同社交媒体应用程序中的隐私。桥本等。[2] 讨论了以安全方式使用社交媒体网站的好处。作者展示了影响社交媒体用户隐私的关键组件,以及如何在不改变应用程序功能或保持信息共享概念不变的情况下克服这些组件。库马尔等人。[3] 描述了这些类型的应用程序中存在的隐私问题、安全问题、身份盗用、分析风险。它还讨论了可以在社交网络上执行以窃取用户隐私的不同类型的攻击,其中还包括黑客所采用的新攻击策略。它还为我们提供了防止上述攻击的步骤。火等人。[4] 讨论了对不同隐私和安全风险的详细审查,这些风险通常威胁在线社交网络用户的福祉,尤其是儿童。它还概述了可以为在线社交网络用户提供更好的保护、安全和隐私的现有解决方案。Senthil Kumar 等人。[5] 将社交媒体描述为人类日常生活中必不可少的一部分。在享受社交媒体平台的同时,用户需要了解哪些信息需要保密和不公开,这样任何人都不会以错误的方式使用这些信息。Kumari 和 Singh [6] 将隐私描述为 Facebook 和 Twitter 等社交媒体网站的主要关注点。这些网站的主要目的是为用户提供共享信息的便利。对这些站点缺乏关注可能会导致严重违反这些用于保护所覆盖数据的各种方法。库马尔等人。[7] 讨论了如何将不同社交媒体漏洞的预防整合到社交网站的设计中,以促进互动,同时增强隐私和安全性。库马尔等人。[8] 讨论了社交网络当前的隐私和安全问题,还讨论了每个流行的网站以及需要采取的一些预防措施。[7] 讨论了如何将不同社交媒体漏洞的预防整合到社交网站的设计中,以促进互动,同时增强隐私和安全性。库马尔等人。[8] 讨论了社交网络当前的隐私和安全问题,还讨论了每个流行的网站以及需要采取的一些预防措施。[7] 讨论了如何将不同社交媒体漏洞的预防整合到社交网站的设计中,以促进互动,同时增强隐私和安全性。库马尔等人。[8] 讨论了社交网络当前的隐私和安全问题,还讨论了每个流行的网站以及需要采取的一些预防措施。

统计代写|计算机视觉作业代写Computer Vision代考|Importance of Social Media

社交媒体网站的使用已经增加,以至于地球上几乎每个人都在使用社交网络以正式或非正式的方式与同事、家人、朋友等分享、交流和讨论不同的事情。社交网站在互联网上表现良好,每秒接收超过 10,000 次点击,这是因为这些网站有许多优势,每天都可以帮助他们的用户。这里有几个:

- 交流

社交媒体的主要作用是帮助其受众免费与世界各地的任何人交流,使他们与其他人、社会、组织等保持联系并保持最新。 - 交换数据

信息共享非常简单快捷,我们可以一次与一个人共享我们的信息,也可以选择使用群组一次与多个人共享。 - 不活动的披露者

它还有助于披露者进行不适当的活动,例如伤害动物。这对于警方在全国范围内发现不活动的人来说可能是一个很大的优势。 - 增强业务

帮助创建您的社区,您可以通过分享您的链接、博客文章来赚取收入。在 YouTube 上,我们可以分享我们的视频并按观看次数赚取收益,在 Facebook 上,我们可以在我们的页面上分享我们的帖子、照片和视频。 - 具有成本效益的广告

在线广告已成为获得合适客户的最大来源,但提供有效广告的网站很少。因此,社交网站的作用为以具有成本效益的方式通过广告宣传我们的业务提供了便利。 - 解决疑问

作为学生或专业人士,我们会遇到难以回答的问题。Reddit 和 Quora 等社交媒体网站的作用是帮助用户在任何领域获得问题的答案。 - 娱乐

这些网站还通过视频、笑话和照片等不同的娱乐来源帮助用户恢复活力。其他人正在发布哪些内容,您也有权在媒体网站上向您展示娱乐内容并通过它变得流行。 - 快速反应

社交媒体上发布的信息传播速度很快,这可能是正确新闻的一个好点,但它也有助于谣言迅速传播。此范围还取决于与发布内容的人相关联的成员数量。信息传播得越快,我们就会越快得到回应。

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。