如果你也在 怎样代写操作系统operating systems这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

操作系统是在计算机上运行的最重要的软件。它管理着计算机的内存和进程,以及所有的软件和硬件。它还允许你在不知道如何讲计算机语言的情况下与计算机进行交流。

statistics-lab™ 为您的留学生涯保驾护航 在代写操作系统operating systems方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写操作系统operating systems代写方面经验极为丰富,各种代写操作系统operating systems相关的作业也就用不着说。

我们提供的操作系统operating systems及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

计算机代写|操作系统代写operating systems代考|Today’s Desktop Operating Systems

Today’s desktop microcomputer operating systems include Windows 7 , Windows 8 , Windows 10 , macOS, Chrome OS, and Linux. All of these OSs are multiuser/multitasking operating systems, with support for virtual memory and security. Each comes in versions that support either 32-bit or 64-bit processors.

Table 1-1 summarizes the current desktop OSs covered in later chapters of this book, listing the publisher, platform, and types of applications that you can run natively on each OS.

What follows is a brief description of these OSs, with more detail in the chapters devoted to each OS.

Released in October 2009, Windows 7 includes several improvements correcting the shortcomings that kept Windows Vista from being widely accepted. Windows 7 is faster than Windows Vista in several ways, from starting up, to going into and out of sleep mode, to recognizing new devices when you connect them. Windows 7 has many new features. The short list includes a redesigned desktop (see Figure 1-11) with a new taskbar that has many new features of its own, such as jump lists. Learn more about Windows 7 in Chapter 4.

Windows 8 , released in October 2012 , came with better security and improved wireless connectivity as well as support for some newer hardware, such as USB $3.0$ ports and improved touch screen support for simultaneous multiple touches and gestures.

The most controversial changes to Windows 8 were to the GUI, or rather GUIs. The default GUI, centered around the Start screen shown in Figure 1-12, is a departure from the Windows 7 desktop with its three-dimensional look. Objects in this new GUI appear flat, without shading and borders so that they do not take up extra screen space. This is necessary because Windows 8 runs on a wide range of computing devices: PCs, laptops, and tablets. The Windows 8 Start screen contains tiles that represent apps. Each tile can show active content, such as newsfeeds, stock quotes, slideshows, and more, depending on the tile’s app.

The second Windows 8 GUI, a modified version of the Windows 7 desktop (without the Start menu) has a very flat look to it in spite of having overlapping windows. Figure 1-13 shows the Windows 8 desktop. In 2013, Microsoft released an update to Windows 8 -Windows $8.1$ – with changes to the Start screen and the desktop that they hoped would satisfy critics of the Windows 8 GUIs.

计算机代写|操作系统代写operating systems代考|Threats to Computers and Users

What are you risking if your computer or mobile device is not secure? The short answer is that you risk your identity, the work you have created, your company’s integrity, and your own job if you are responsible for loss of the company’s equipment or data. Today, government regulations, such as the Sarbanes-Oxley Act or the Health Insurance Portability and Accountability Act (HIPAA) require that organizations protect certain personal information, such as health and personal financial data. The consequences to an organization that does not comply with these regulations, or that experiences a breach of security involving such data, can be very severe.

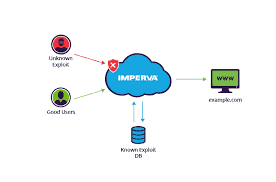

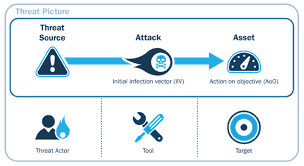

We’ll begin the long answer with an overview of common threats and how they gain access to computers. Many of the threats described are severe enough to be considered cybercrimes. A cybercrime is illegal activity performed using computer technology.We call software threats malware, a shortened form of “malicious software.” This term covers a large and growing list of threats, including many that you no doubt know about, such as viruses, worms, Trojan horses, or spam. But have you heard of pop-up downloads, drive-by downloads, war driving, bluesnarfing, adware, spyware, back doors, spim, phishing, or hoaxes? Read on and learn about the various types of malware and their methods of infecting computers and networks.Malware development has become a huge industry that targets all computing devices, with the greatest growth in malware targeting mobile devices.

A vector is a method that malware uses to infect a computer. While some malware may use just a single vector, multivector malware uses an array of methods to infect computers and networks. Let’s look at a few well-known vectors.

Click Bait. Click bait is content in an email, Web page, social networking page, or within any online app, that is designed to lure you to click on it and its associated link in order to open a Web page or run a video. Click bait may simply be the link itself in an email or a headline or photo containing just enough information to make you curious so that you will click on the link.

Social Networking. Social networking is the use of social media, which is any service (Internet-based or other) that provides a place where people can interact in online communities, sharing information in various forms. Community members generate social-media content. A social networking site is a website that provides space where members can communicate with one another and share details of their business or personal lives. Facebook is a very popular social networking site. Linkedin is a social media site targeted to professionals who use it for business contacts. Twitter (Figure 2-1) allows users to send and receive short text messages (tweets) of up to 140 characters.

操作系统代考

计算机代写|操作系统代写操作系统代考|今天的桌面操作系统

现在的台式微型计算机操作系统包括Windows 7、Windows 8、Windows 10、macOS、Chrome OS和Linux。所有这些操作系统都是多用户/多任务操作系统,支持虚拟内存和安全性。每个版本都支持32位或64位处理器

表1-1总结了本书后面章节所涉及的当前桌面操作系统,列出了发布者、平台以及可以在每个操作系统上本机运行的应用程序类型

下面是这些操作系统的简要描述,每个操作系统的章节中有更详细的描述

Windows 7于2009年10月发布,包含了一些改进,纠正了Windows Vista未能被广泛接受的缺点。Windows 7在许多方面都比Windows Vista快,从启动、进入和退出睡眠模式,到连接新设备时识别它们。Windows 7有许多新功能。短列表包括一个重新设计的桌面(见图1-11),它有一个新的任务栏,它有许多自己的新功能,如跳转列表。关于Windows 7的更多信息,请参见第4章

Windows 8于2012年10月发布,具有更好的安全性和改进的无线连接,并支持一些更新的硬件,如USB $3.0$端口,改进的触摸屏支持同时多重触摸和手势

Windows 8最有争议的变化是GUI,或者更确切地说是GUI。默认的GUI,如图1-12所示,以“开始”屏幕为中心,与Windows 7桌面的三维外观不同。这个新的GUI中的对象看起来是平面的,没有阴影和边框,因此它们不会占用额外的屏幕空间。这是必要的,因为Windows 8可以在各种计算设备上运行:个人电脑、笔记本电脑和平板电脑。Windows 8的开始界面包含了代表应用程序的磁贴。每个贴图可以显示活动内容,如新闻提要,股票报价,幻灯片,和更多,这取决于贴图的应用程序

第二个Windows 8 GUI是Windows 7桌面的修改版本(没有开始菜单),尽管有重叠的窗口,但外观非常扁平。Windows 8桌面如图1-13所示。2013年,微软发布了Windows 8的更新-Windows $8.1$ -对开始屏幕和桌面进行了更改,他们希望能满足Windows 8 gui的批评者

计算机代写|操作系统代写操作系统代考|对计算机和用户的威胁

如果你的电脑或移动设备不安全,你会冒什么风险?简而言之,如果你要为公司设备或数据的丢失负责,你就要拿你的身份、你所创造的工作、你公司的诚信和你自己的工作冒险。如今,政府法规,如《萨班斯-奥克斯利法案》或《健康保险携带与责任法案》(HIPAA),要求组织保护某些个人信息,如健康和个人财务数据。一个不遵守这些规定的组织,或经历涉及这些数据的安全漏洞,其后果可能是非常严重的

我们将从对常见威胁的概述以及它们如何访问计算机开始冗长的回答。所描述的许多威胁严重到足以被视为网络犯罪。网络犯罪是指利用计算机技术进行的非法活动。我们称软件威胁为恶意软件,这是“恶意软件”的缩写形式。这个术语涵盖了一个庞大且不断增长的威胁列表,其中包括许多您肯定知道的威胁,如病毒、蠕虫、特洛伊木马或垃圾邮件。但你听说过弹出式下载、路过式下载、战争驾驶、bluesnarfing、广告软件、间谍软件、后门、spim、网络钓鱼或恶作剧吗?继续往下读,了解各种类型的恶意软件及其感染计算机和网络的方法。恶意软件开发已经成为一个巨大的产业,目标是所有的计算设备,其中以移动设备为目标的恶意软件增长最快

向量是恶意软件用来感染计算机的一种方法。有些恶意软件可能只使用单一载体,而多载体恶意软件则使用一系列方法来感染计算机和网络。让我们看看几个众所周知的向量

点击诱饵。点击诱饵是电子邮件、网页、社交网络页面或任何在线应用程序中的内容,旨在诱使你点击它及其相关链接,从而打开网页或播放视频。点击诱饵可能只是电子邮件、标题或照片中的链接本身,包含足够的信息,让你好奇,从而点击链接

社交网络。社交网络是使用社交媒体,它是任何服务(基于互联网或其他),提供了一个地方,人们可以在在线社区互动,以各种形式分享信息。社区成员生成社交媒体内容。社交网站是一个提供空间的网站,成员可以互相交流,分享他们的业务或个人生活的细节。Facebook是一个非常受欢迎的社交网站。Linkedin是一个面向专业人士的社交媒体网站,他们使用它来进行商业联系。Twitter(图2-1)允许用户发送和接收不超过140个字符的短文本消息(tweet)

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。