数学代写|密码学作业代写Cryptography & Cryptanalysis代考|CS171

如果你也在 怎样代写密码学Cryptography & Cryptanalysis这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

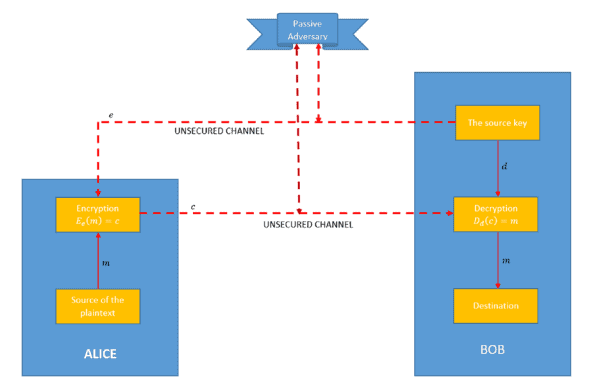

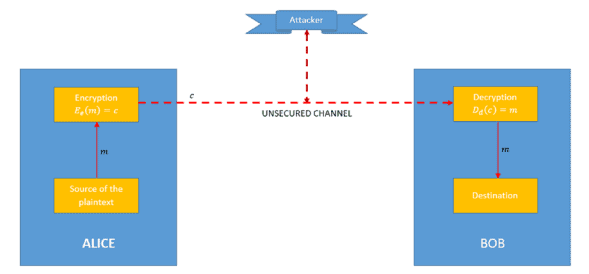

密码学创造了具有隐藏意义的信息;密码分析是破解这些加密信息以恢复其意义的科学。许多人用密码学一词来代替密码学;然而,重要的是要记住,密码学包括了密码学和密码分析。

statistics-lab™ 为您的留学生涯保驾护航 在代写密码学Cryptography & Cryptanalysis方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写密码学Cryptography & Cryptanalysis代写方面经验极为丰富,各种代写密码学Cryptography & Cryptanalysis相关的作业也就用不着说。

我们提供的密码学Cryptography & Cryptanalysis及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Columnar Cipher

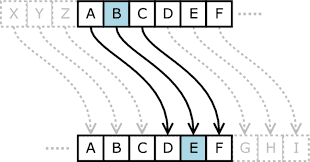

The columnar cipher is an intriguing type of transposition cipher. In this cipher, the text you want to encrypt is written in rows usually of a specific length and determined by some keyword. For example, if the keyword is falcon, which is six characters long, you would write out your messages in rows of six characters each. So, you would write out

At tack

thebea

chat su

nriseq

Notice the added $q$ at the end. That was added because the last row is only five characters long. In a regular columnar cipher, you pad the last row so that all rows are of equal length.

If you leave the blank spaces intact, this would be an irregular columnar cipher, and the order of columns would be based on the letters in the keyword as they appear in the alphabet. So, if the keyword is falcon, the order is 314265 as $f$ is the third lowest letter in the alphabet, $a$ is the lowest, $l$ is the fourth lowest, and so on. So, if we apply 314265 to encrypt the message, we first write out the letters down column 3 , then column 1 , then column 4 , then column 2 , then column 6 , and then column 5. So, the message.

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Four-Square Cipher

As you can probably surmise, the four-square cipher takes the Playfair model and expands it to use four squares. This cipher was invented by Felix Marie Delastelle. Delastelle was a Frenchman who lived from 1840 until 1902 and invented several ciphers including the bifid, trifid, and four square (Aishwarya et al. 2014).

Delastelle contributions to cryptography during the 1800 s extend well beyond the four-square cipher. He also developed the bifid and trifid ciphers, which will be covered a bit later in this chapter. He finished work on a book on cryptography entitled ité Élémentaire de Cryptographie, just 11 months before he died in April 1902. His book was published 3 months after his death. What is most remarkable was that Delastelle was an amateur cryptographer with no formal training in math. Given the state of cryptography in the 1800s, this was possible, though uncommon. However, with modern cryptography, it is simply impossible to do any substantive work in cryptography without a strong mathematics background.

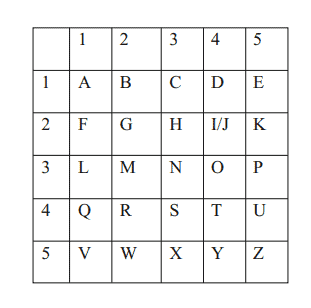

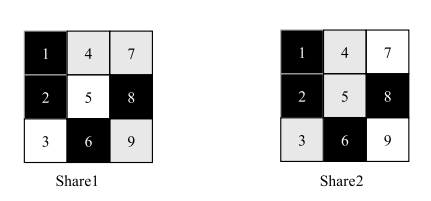

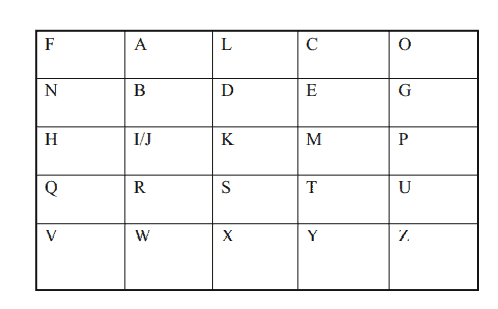

The four-square works by first generating four squares of $5 \times 5$ letters, often either the $\mathrm{Q}$ is omitted, or $\mathrm{I} / \mathrm{J}$ are combined in order to account for the 26 letters in the alphabet. Notice that in the matrices shown below, in some cases I have omitted the Q, in others combined I and $\mathrm{j}$. Also note that the letters may or may not be in alphabetical order. It should also be noted that the two upper case matrices are going to be ciphertext, the two lower case matrices are for plaintext. This should also explain why it is the two upper case matrices that are not in alphabetical order.

密码学代写

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Columnar Cipher

柱状密码是一种有趣的转置密码。在此密码中,您要加密的文本通常以特定长度的行写入,并由某个关键字确定。例如,如果关键字是 falcon,它有六个字符长,那么您可以将消息写成一行,每行六个字符。所以,你会写出

At tack

thebea

chat su

nriseq

注意添加的q在最后。这是因为最后一行只有五个字符长。在常规的列式密码中,您填充最后一行,以使所有行的长度相等。

如果您保持空白不变,这将是一个不规则的柱状密码,并且列的顺序将基于关键字中出现的字母,因为它们出现在字母表中。因此,如果关键字是 falcon,则顺序为 314265 为F是字母表中第三低的字母,一个是最低的,l是第四低的,依此类推。因此,如果我们应用 314265 来加密消息,我们首先写出第 3 列、第 1 列、第 4 列、第 2 列、第 6 列和第 5 列的字母。所以,消息。

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Four-Square Cipher

正如您可能猜到的那样,四方密码采用 Playfair 模型并将其扩展为使用四个方格。这个密码是由 Felix Marie Delastelle 发明的。Delastelle 是一位法国人,从 1840 年到 1902 年,他发明了几种密码,包括双歧、三叉和四方(Aishwarya 等人,2014 年)。

Delastelle 在 1800 年代对密码学的贡献远远超出了四方密码。他还开发了 bifid 和 trifid 密码,本章稍后将对此进行介绍。在他于 1902 年 4 月去世前 11 个月,他完成了一本名为 ité Élémentaire de Cryptographie 的密码学书籍的工作。他的书在他去世 3 个月后出版。最引人注目的是,Delastelle 是一名业余密码学家,没有接受过正规的数学训练。鉴于 1800 年代的密码学状态,这是可能的,尽管并不常见。但是,在现代密码学中,如果没有强大的数学背景,根本不可能在密码学方面做任何实质性的工作。

四个正方形首先生成四个正方形5×5字母,通常是问被省略,或我/Ĵ组合起来以解释字母表中的 26 个字母。请注意,在下面显示的矩阵中,在某些情况下我省略了 Q,在其他情况下将 I 和j. 另请注意,这些字母可能按字母顺序排列,也可能不按字母顺序排列。还应该注意,两个大写矩阵将是密文,两个小写矩阵用于明文。这也应该解释为什么不是按字母顺序排列的两个大写矩阵。

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。