数学代写|编码理论代写Coding theory代考|COMP2610

如果你也在 怎样代写编码理论Coding theory这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

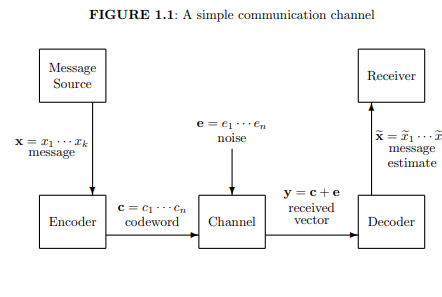

编码理论是研究编码的属性和它们各自对特定应用的适用性。编码被用于数据压缩、密码学、错误检测和纠正、数据传输和数据存储。各种科学学科,如信息论、电气工程、数学、语言学和计算机科学,都对编码进行了研究,目的是设计高效和可靠的数据传输方法。这通常涉及消除冗余和纠正或检测传输数据中的错误。

statistics-lab™ 为您的留学生涯保驾护航 在代写编码理论Coding theory方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写编码理论Coding theory代写方面经验极为丰富,各种代写编码理论Coding theory相关的作业也就用不着说。

我们提供的编码理论Coding theory及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

数学代写|编码理论代写Coding theory代考|Equivalence and Isomorphism

The concepts of equivalence and isomorphism of codes are briefly discussed in Section 1.8. Generally, the term symmetry covers both of those concepts, especially when considering maps from a code onto itself, that is, automorphisms. Namely, such maps lead to groups under composition, and groups are essentially about symmetries. The group formed by all automorphisms of a code is, whenever the type of automorphisms is understood, simply called the automorphism group of the code. A subgroup of the automorphism group is called a group of automorphisms.

Symmetries play a central role when constructing as well as classifying codes: several types of constructions are essentially about prescribing symmetries, and one core part of classification is about dealing with maps and symmetries.

On a high level of abstraction, the same questions are asked for linear and unrestricted codes and analogous techniques are used. On a detailed level, however, there are significant differences between those two types of codes.

Consider codes of length $n$ over $\mathbb{F}{q}$. We have seen in Definition $1.8 .8$ that equivalence of unrestricted codes is about permuting coordinates and the elements of the alphabet, individually within each coordinate. All such maps form a group that is isomorphic to the wreath product $S{q} \backslash S_{n}$. For linear codes on the other hand, the concepts of permutation equivalence, monomial equivalence, and equivalence lead to maps that form groups isomorphic to $\mathrm{S}{n}, \mathbb{F}{q}^{} \backslash \mathrm{S}{n}$, and the semidirect product $\left(\mathbb{F}{q}^{} \imath \mathrm{S}{n}\right) \rtimes{\theta}$ Aut $\left(\mathbb{F}{q}\right)$, respectively, where $\mathbb{F}{q}^{}$ is the multiplicative group of $\mathbb{F}{q}$ and $\theta: \operatorname{Aut}\left(\mathbb{F}{q}\right) \rightarrow \operatorname{Aut}\left(\mathbb{F}{q}^{} \backslash \mathrm{S}{n}\right)$ is a group homomorphism.

Remark 3.2.1 For binary linear codes, all three types of equivalence coincide.

数学代写|编码理论代写Coding theory代考|Determining Symmetries

The obvious recurrent specific questions when studying equivalence (or isomorphism) of (linear and unrestricted) codes and the symmetries of such codes are the following:

- Given two codes, $\mathcal{C}{1}$ and $\mathcal{C}{2}$, are these equivalent (isomorphic) or not?

- Given a code $\mathcal{C}$, what is the automorphism group of $\mathcal{C}$ ?

The two questions are closely related, since if we are able to find all possible maps between two codes, $\mathcal{C}{1}$ and $\mathcal{C}{2}$, we can answer both of them (the latter by letting $\mathcal{C}{1}=\mathcal{C}{2}=$ C).

Invariants can be very useful in studying the first question.

Definition 3.2.15 An invariant is a property of a code that depends only on the abstract structure, that is, two equivalent (isomorphic) codes necessarily have the same value of an invariant.

Remark 3.2.16 Two inequivalent (non-isomorphic) codes may or may not have the same value of an invariant.

Example 3.2.17 The distance distribution is an invariant of codes. This invariant can be used to show that the two unrestricted $(4,3,2){3}$ codes $\mathcal{C}{1}={0000,0120,2121}$ and $\mathcal{C}{2}={1000,1111,2112}$ are inequivalent. Actually, to distinguish these codes an even less sensitive invariant suffices: the number of pairs of codewords with mutual Hamming distance 3 is 0 for $\mathcal{C}{1}$ and 1 for $\mathcal{C}_{2}$.

Since invariants are only occasionally able to provide the right answer to the first question above, alternative techniques are needed for providing the answer in all possible situations. One such technique relies on producing canonical representatives of codes.

Definition 3.2.18 Let $S$ be a set of possible codes, and let $r: S \rightarrow S$ be a map with the properties that (i) $r\left(\mathcal{C}{1}\right)=r\left(\mathcal{C}{2}\right)$ if and only if $\mathcal{C}{1}$ and $\mathcal{C}{2}$ are equivalent (isomorphic) and (ii) $r(\mathcal{C})=r(r(\mathcal{C})$ ). The canonical representative (or canonical form) of a code $\mathcal{C} \in S$ with respect to this map is $r(\mathcal{C})$.

To test whether two codes are equivalent (isomorphic), it suffices to test their canonical representatives for equality.

Remark 3.2.19 The number of equivalence (isomorphism) classes that can be handled when comparing canonical representatives is limited by the amount of computer memory available. However, in the context of classifying codes, there are actually methods that do not require any comparison between codes; see [1090].

数学代写|编码理论代写Coding theory代考|Perfect Codes

Perfect codes were considered in the very first scientific papers in coding theory. We have already seen two types of perfect codes in Sections $1.10$ and 1.13. Hamming codes [895] have parameters

$$

\left[n=\left(q^{m}-1\right) /(q-1), n-m, 3\right]{q} $$ and exist for $m \geq 2$ and prime powers $q$. Golay codes [820] have parameters $$ [23,12,7]{2} \text { and }[11,6,5]{3} \text {. } $$ There are also some families of trivial perfect codes: codes containing one word, codes containing all codewords in the space, and $(n, 2, n){2}$ codes for odd $n$. If the order of the alphabet $q$ is a prime power, these are in fact the only sets of parameters for which (linear and unrestricted) perfect codes exist [1805, 1949].

Theorem 3.3.1 The nontrivial perfect linear codes over $\mathbb{F}{q}$, where $q$ is a prime power, are precisely the Hamming codes with parameters (3.1) and the Golay codes with parameters $(3.2)$. A nontrivial perfect unrestricted code (over $\mathbb{F}{q}, q$ a prime power) that is not equivalent to a linear code has the same length, size, and minimum distance as a Hamming code (3.1).

Although the remarkable Theorem 3.3.1 gives us a rather solid understanding of perfect codes, there are still many open problems in this area, including the following (a code with different alphabet sizes for different coordinates is called mixed):

Research Problem 3.3.2 Solve the existence problem for perfect codes when the size of the alphabet is not a prime power.

Research Problem 3.3.3 Solve the existence problem for perfect mixed codes.

Research Problem 3.3.4 Classify perfect codes, especially for the parameters covered by Theorem 3.3.1.

Since Theorem 3.3.1 covers alphabet sizes that are prime powers, that is, exactly the sizes for which finite fields and linear codes exist, Research Problems $3.3 .2$ to $3.3 .4$ are essentially about unrestricted codes (although many codes studied for Research Problem $3.3 .3$ have clear algebraic structures and close connections to linear codes).

编码理论代考

数学代写|编码理论代写Coding theory代考|Equivalence and Isomorphism

代码的等价和同构的概念在 1.8 节中简要讨论。一般来说,对称性一词涵盖了这两个概念,特别是在考虑从代码到自身的映射时,即自同构。即,这样的映射导致组合下的组,而组本质上是关于对称的。由代码的所有自同构组成的群,只要理解自同构的类型,就简称为代码的自同构群。自同构群的一个子群称为自同构群。

对称性在构造和分类代码时起着核心作用:几种类型的构造本质上是关于规定对称性的,而分类的一个核心部分是关于处理映射和对称性。

在高度抽象上,对线性和无限制代码提出了相同的问题,并使用了类似的技术。然而,在细节层面上,这两种代码之间存在显着差异。

考虑长度代码n超过Fq. 我们已经在定义中看到1.8.8无限制代码的等效性是关于在每个坐标中单独置换坐标和字母表的元素。所有这些映射形成一个与花环产品同构的组小号q∖小号n. 另一方面,对于线性码,置换等价、单项等价和等价的概念导致形成群同构的映射小号n,Fq∖小号n, 和半直积(Fq我小号n)⋊θ或者(Fq),分别在哪里Fq是乘法群Fq和θ:或者(Fq)→或者(Fq∖小号n)是群同态。

备注 3.2.1 对于二进制线性码,所有三种类型的等价一致。

数学代写|编码理论代写Coding theory代考|Determining Symmetries

在研究(线性和无限制)代码的等价(或同构)以及此类代码的对称性时,明显经常出现的具体问题如下:

- 给定两个代码,C1和C2,这些是等价的(同构的)吗?

- 给定一个代码C, 什么是自同构群C?

这两个问题密切相关,因为如果我们能够找到两个代码之间的所有可能映射,C1和C2,我们可以回答他们两个(后者通过让C1=C2=C)。

不变量在研究第一个问题时非常有用。

定义 3.2.15 不变量是仅依赖于抽象结构的代码的属性,即两个等价(同构)代码必然具有相同的不变量值。

备注 3.2.16 两个不等价(非同构)代码可能具有或不具有相同的不变量值。

例 3.2.17 距离分布是代码不变量。这个不变量可以用来证明两个不受限制的(4,3,2)3代码C1=0000,0120,2121和C2=1000,1111,2112是不等价的。实际上,为了区分这些代码,一个更不敏感的不变量就足够了:相互汉明距离为 3 的代码字对的数量为 0C1和 1 为C2.

由于不变量仅偶尔能够为上述第一个问题提供正确答案,因此需要替代技术来在所有可能的情况下提供答案。一种这样的技术依赖于产生代码的规范代表。

定义 3.2.18 让小号是一组可能的代码,让r:小号→小号是具有以下属性的地图 (i)r(C1)=r(C2)当且仅当C1和C2是等价的(同构的)和(ii)r(C)=r(r(C))。代码的规范代表(或规范形式)C∈小号关于这张地图是r(C).

为了测试两个代码是否等价(同构),测试它们的规范代表是否相等就足够了。

备注 3.2.19 在比较规范代表时可以处理的等价(同构)类的数量受到计算机可用内存量的限制。但是,在对代码进行分类的情况下,实际上有些方法不需要代码之间进行任何比较;见[1090]。

数学代写|编码理论代写Coding theory代考|Perfect Codes

在编码理论的第一篇科学论文中考虑了完美的代码。我们已经在 Sections 中看到了两种完美的代码1.10和 1.13。汉明码 [895] 有参数

[n=(q米−1)/(q−1),n−米,3]q并且存在米≥2和主要权力q. Golay 码 [820] 有参数

[23,12,7]2 和 [11,6,5]3. 还有一些平凡完美码族:包含一个词的码,包含空间中所有码字的码,以及(n,2,n)2奇数的代码n. 如果按字母顺序q是一个主要的力量,这些实际上是唯一存在(线性和无限制)完美代码的参数集 [1805, 1949]。

定理 3.3.1 上的非平凡完美线性码Fq, 在哪里q是一个素幂,正是带参数的汉明码(3.1)和带参数的戈莱码(3.2). 一个非平凡的完美无限制代码(超过Fq,q不等价于线性码的素数幂)具有与汉明码(3.1)相同的长度、大小和最小距离。

尽管非凡的定理 3.3.1 让我们对完美编码有了相当扎实的理解,但在这方面仍然存在许多悬而未决的问题,包括以下问题(不同坐标的不同字母大小的编码称为混合):

研究问题 3.3.2 当字母的大小不是素数时,解决完美代码的存在性问题。

研究问题3.3.3 求解完美混合码的存在性问题。

研究问题 3.3.4 对完美代码进行分类,尤其是定理 3.3.1 所涵盖的参数。

由于定理 3.3.1 涵盖了作为素数的字母大小,也就是说,正是存在有限域和线性码的大小,研究问题3.3.2至3.3.4本质上是关于不受限制的代码(尽管为研究问题研究了许多代码3.3.3具有清晰的代数结构和与线性码的紧密联系)。

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。