如果你也在 怎样代写密码学Cryptography & Cryptanalysis这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

密码学创造了具有隐藏意义的信息;密码分析是破解这些加密信息以恢复其意义的科学。许多人用密码学一词来代替密码学;然而,重要的是要记住,密码学包括了密码学和密码分析。

statistics-lab™ 为您的留学生涯保驾护航 在代写密码学Cryptography & Cryptanalysis方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写密码学Cryptography & Cryptanalysis代写方面经验极为丰富,各种代写密码学Cryptography & Cryptanalysis相关的作业也就用不着说。

我们提供的密码学Cryptography & Cryptanalysis及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Digital Signatures

In this book, we will deal with digital signatures as well. A digital signature represents a cryptographic primitive that is fundamental in the process of authentication, authorization, and non-repudiation. The goal of a digital signature is to offer a way for an entity to map its identity with a piece of information. The process of signing implies the transforming of the message and a part known as secret information that is held by the entity into a tag known as the signature.

A general description is as follows:

- $\mathcal{M}$ represents the set of messages that have the possibility to be signed.

- $\mathcal{S}$ represents the set of elements known as signatures. The signatures can be binary strings with a fixed length.

- $\mathcal{S}{A}$ is defined as a transformation from the set of messages $\mathcal{M}$ to the set of signatures $\mathcal{S}$, known as a signing transformation for entity $A$ (Alice). The $\mathcal{S}{A}$ is stored as a secret by $A$ and is used to create signatures for the messages from $\mathcal{M}$.$V_{A}$ represents a transformation from the set $\mathcal{M} \times \mathcal{S}$ to the set ${$ true, false $} . \mathcal{M} \times \mathcal{S}$ consists of all pairs $(m, s)$ where $m \in \mathcal{M}$ and $s \in \mathcal{S}$, known as the Cartesian product of $\mathcal{M}$ and $\mathcal{S} . V_{A}$ is a transformation that can be used as a verification process for the signatures of $A$, is known as public, and is used by different entities in order to verify the signatures created by $A$.

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Public-Key Cryptography

Public-key cryptography plays an important role in .NET and when we need to implement related algorithms. There are several important commercial libraries that implement public-key cryptography solutions for developers, such as [21-30].

To understand better how public-key cryptography works, let’s consider a of encryption transformations defined as $\left{E_{e}: e \in \mathcal{K}\right}$ and a set of matching decryption transformations defined as $\left{D_{d}: d \in \mathcal{K}\right}$, where $\mathcal{K}$ represents the key space. Take into consideration the following pair association of encryption/decryption transformations $\left(E_{e} D_{d}\right)$ and let’s suppose that each pair has the property of knowing $E_{e}$ that is computationally unrealizable, having a random ciphertext $c \in \mathcal{C}$ to manage to identify the message $m \in \mathcal{M}$ in such way that $E_{e}(m)=c$. The property defined involves that for any given $e$ it is unrealizable to determine the corresponding decryption key $d$.

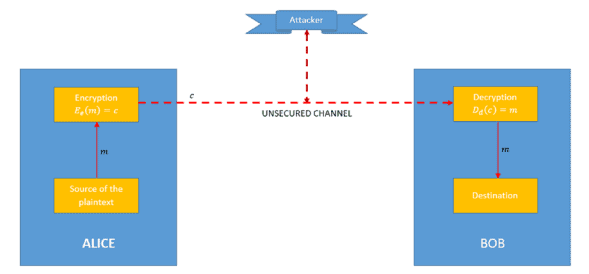

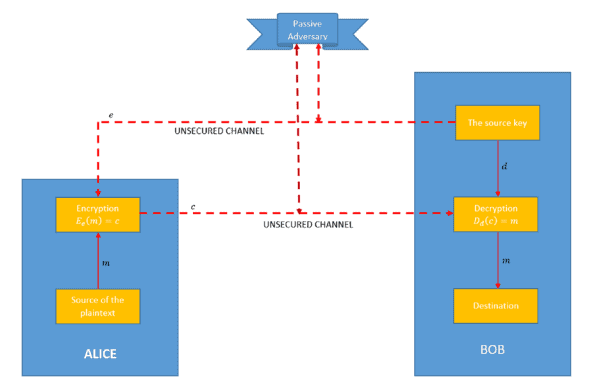

Having the assumptions made above, let’s consider a two-party communication between Alice and Bob as illustrated in Figure 1-6.

- Bob will select a key pair $(e, d)$.

- Bob will send the encryption key $e$, known as the public key, to Alice over any channel and will keep the decryption key, $d$, known as the private key, secure and secret.

- Alice, afterwards, will send a message $m$ to Bob by applying the encryption transformation that is computed and determined by Bob’s public key in order to get $c=E_{e}(m)$. Bob will decrypt the ciphertext $c$ by using the inverse transformation $D_{d}$ which is determined uniquely by $d$.

密码学代写

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Trapdoor One-Way Functions

定义 1.16。活板门单向函数定义为单向函数 $f: A \rightarrow B$ 具有额外的属性,即通过拥有额外的信息(称为陷门信 息),可以找到并识别任何给定的 $b \in \operatorname{Im}(f)$ ,带着 $a \in A$ 以这样的方式 $f(a)=b$.

在示例 $1.15$ 中,我们展示了陷门单向函数的概念。有关于因素的额外信息 $n=2957524163$ 反转函数会变得容易 得多。2957524163 的因子足够大,以至于很难通过手动计算找到它们。在任何计算机软件的帮助下,我们都可以 很快找到这些因素。例如,如果我们有非常大的不同质数(每个数字有大约 200 个十进制数字), $p$ 和 $q$ ,以当今 的技术,即使使用最强大的计算机也很难找到 $p$ 和 $q$ 从. 这是题为整数分解问题的众所周知的问题,对于量子计算 机来说这不是问题。

单向和陷门单向函数代表了公钥密码学的基本基础。这些概念非常重要,稍后在实施和讨论它们在密码技术中的应 用时会变得更加清晰。记住本节中的这些抽象概念是非常重要的,因为它们是本书后面将要实现的密码算法的具体 方法和主要基础。

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Permutations

排列表示加密结构中的函数。

定义 1.17。考虑 $S$ 是由元素组成的有限集。一个排列 $p$ 上 $S$ 表示定义 $1.8$ 中定义的双射。双射表示为 $S$ 对自己作为 $p: S \rightarrow S$

例 1.18。此示例表示一个排列示例。让我们考虑以下排列: $S=1,2,3,4,5$. 排列 $p: S \rightarrow S$ 定义如下:

$$

p(1)=2, p(2)=5, p(3)=4, p(4)=2, p(5)=1

$$

排列可以用不同的方式来描述。它可以像上面那样写,也可以写成数组

其中数组的顶行由域表示,底行由下图表示 $p$ 作为映射。

由于排列是双射,它们有逆。如果将排列写成离开(第二种形式),则通过交换数组中的行并重新排序新顶行和底 行的元素,很容易找到它的逆。在这种情况下, $p$ 定义如下:

例 1.19。此示例表示一个排列示例。让我们考虑一下 $A$ 是整数的集合 $0,1,2, \ldots, p \cdot q-1$ 在哪里 $p$ 和 $q$ 代表两个 不同的大素数。我们还需要假设 $p-1$ 也不 $q-1$ 可以被 3 整除。功能 $p(a)=r_{a}$ ,其中 $r_{a}$ 表示余数时 $a^{3}$ 被除以 $p q$ 可以证明并显示为逆排列。现在的计算机在计算上是不可行的,除非 $p$ 和 $q$ 是已知的。

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。