如果你也在 怎样代写博弈论Game Theory这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

博弈论是对理性主体之间战略互动的数学模型的研究。它在社会科学的所有领域,以及逻辑学、系统科学和计算机科学中都有应用。最初,它针对的是两人的零和博弈,其中每个参与者的收益或损失都与其他参与者的收益或损失完全平衡。在21世纪,博弈论适用于广泛的行为关系;它现在是人类、动物以及计算机的逻辑决策科学的一个总称。

statistics-lab™ 为您的留学生涯保驾护航 在代写博弈论Game Theory方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写博弈论Game Theory代写方面经验极为丰富,各种代写博弈论Game Theory相关的作业也就用不着说。

我们提供的博弈论Game Theory及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

经济代写|博弈论代写Game Theory代考|Generative Adversarial Networks

GANs (Goodfellow et al. 2014), generative models first created in 2014, have achieved unprecedented success in computer vision and natural language processing. GANs consist of two competing neural networks: a generator and a discriminator. The goal of the generator is to create an example that is indistinguishable from examples in the training data. The discriminator is a critic that attempts to output 0 to the generator’s fake output and 1 to real example from the training data. The competition between these two neural networks improves each other’s performance and eventually, the generator outputs examples that are indistinguishable from the examples of the training data. We use GANs in our algorithm for two reasons: (1) GANs functionality in our objective function will strive to optimize their loss functions such that the generated adversarial examples are from the set of the original attack traffic. (2) GAN-based attack algorithm AdvGAN (Xiao et al. 2018) is known to be very effective at fooling DNN models in the image domain.

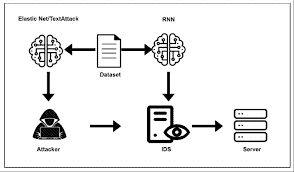

There are two main types of GAN-based algorithms to craft adversarial examples: IDSGAN (Lin et al. 2018) and AdvGAN (Xiao et al. 2018). The first algorithm IDSGAN creates adversarial examples in the network intrusion domain. The IDSGAN, depicted in Figure 17.1, first divides features of attack traffic into two groups, important features $\vec{x}1$ that preserve the semantics of the attack traffic and unimportant features $\vec{x}{\mathrm{N}}$ that do not have any effect on the semantics of the attack traffic. Then, the IDSGAN’s generator takes the unimportant features $\vec{x}{\mathrm{N}}$ as an input and replaces them with $\vec{x}{\mathrm{C}}$ without any constraints enforced. This algorithm raises two important questions: (1) Is the perturbed network traffic still valid attack traffic? (2) How do we justify the choice that divides the attack traffic’s features into unimportant and important categories? The choice of the important features in this paper is based on prior work, which is insufficient for two reasons. First, the important features of a specific attacks might vary from one environment to a different environment. Second, categorizing attack traffic’s features into important and unimportant groups is inherently complex.

The AdvGAN (Figure 17.2) is the first algorithm that crafts adversarial examples by applying perturbations to the original instance. The algorithm outperformed many popular attacks such as PGD, C\&W, FGSM, and JSMA in blackbox settings and won first place in Madry’s competition held by MIT. However, the algorithm is created for only image domain. We modified this algorithm such that the crafted adversarial example obeys the constraints of the network traffic.

The AdvGAN’s goal is to train a generator that crafts a perturbation $\Delta x$ for an original instance $x$ so that the classification of the $x+\Delta x$ by a target model becomes the class the adversary wants.

经济代写|博弈论代写Game Theory代考|Target NIDS for Detecting Attack Traffic

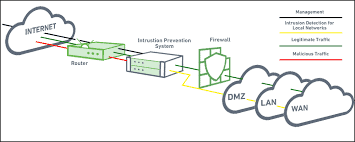

ML-based NIDS are often trained with a database consisting of both attack and benign traffic. In this work, we evaluated our attack algorithm against two state-of-the-art DNN-based NIDS models as well as our own NIDS model.

To find the optimal DNN model for the NIDS, we vary the number of layers and the number of neurons in the layers depending on the dataset. Theoretically, the optimal number of hidden layers of the DNN is related to the complexity of the datasets. In this work, we choose an optimal architecture of a target NIDS for each dataset based on the evaluations as shown in Tables 17.1 and 17.2. We experimented with five different DNNs differentiated by their number of layers. Each layer of DNNs consists of a number of perceptrons, a ReLU activation function, and a dropout function that prevents overfitting. For each case, we calculate their accuracy, precision, recall, and $F$-score as shown in Tables 17.3 and 17.4 (where one-layer DNN represents a multiclass logistic regression). For choosing the number of perceptrons in the hidden layers, we used the benchmark rule that the number of perceptrons in the hidden layers should be between the number of neurons in input and output layer (the number of perceptrons are modified for performance improvement). After a number of iterations, we find that the following architectures can provide results as high as the state-of-the-art results shown in the previous work (Abdulraheem and Ibraheem 2019; Gao et al. 2020; Panigrahi and Borah 2018; Rahul Vigneswaran et al. 2018). As shown from the experiments in Tables 17.3 and 17.4, adding more layers to three-layer DNN does not improve the accuracy due to overfitting, but it increases the computational cost.

For these reasons, we choose three-layer DNN as our target NIDS. The prediction accuracy, architecture, and hyperparameters of the target models’ are shown in Table 17.5. According to published results of the DNN-models trained on CICIDS and NSL-KDD datasets, the prediction accuracies we found in our models are at the same level as the state-of-the-art predictions (Vinayakumar et al. 2019). In the next section, we introduce domain constraints.

博弈论代考

经济代写|博弈论代写Game Theory代考|Generative Adversarial Networks

GAN(Goodfellow 等人,2014 年)是 2014 年首次创建的生成模型,在计算机视觉和自然语言处理方面取得了前所未有的成功。GAN 由两个相互竞争的神经网络组成:生成器和鉴别器。生成器的目标是创建一个与训练数据中的示例无法区分的示例。鉴别器是一个批评者,它试图将 0 输出到生成器的假输出,将 1 输出到训练数据中的真实示例。这两个神经网络之间的竞争提高了彼此的性能,最终生成器输出的示例与训练数据的示例无法区分。我们在算法中使用 GAN 有两个原因:(1) 我们目标函数中的 GAN 功能将努力优化其损失函数,以便生成的对抗样本来自原始攻击流量的集合。(2) 基于 GAN 的攻击算法 AdvGAN (Xiao et al. 2018) 被认为在图像域中非常有效地欺骗 DNN 模型。

有两种主要类型的基于 GAN 的算法来制作对抗样本:IDSGAN (Lin et al. 2018) 和 AdvGAN (Xiao et al. 2018)。第一个算法 IDSGAN 在网络入侵域中创建对抗样本。如图 17.1 所示,IDSGAN 首先将攻击流量的特征分为两组,重要特征X→1保留攻击流量的语义和不重要的特征X→否对攻击流量的语义没有任何影响。然后,IDSGAN 的生成器采用不重要的特征X→否作为输入并将它们替换为X→C没有强制执行任何约束。该算法提出了两个重要问题:(1) 扰动的网络流量是否仍然是有效的攻击流量?(2) 我们如何证明将攻击流量的特征分为不重要和重要类别的选择?本文中重要特征的选择是基于先前的工作,这有两个原因是不够的。首先,特定攻击的重要特征可能因环境而异。其次,将攻击流量的特征分为重要组和不重要组本身就很复杂。

AdvGAN(图 17.2)是第一个通过对原始实例应用扰动来制作对抗样本的算法。该算法在黑盒设置中优于PGD、C\&W、FGSM、JSMA等多种流行攻击,在麻省理工学院举办的Madry’s竞赛中获得第一名。但是,该算法仅针对图像域创建。我们修改了该算法,使精心制作的对抗性示例遵守网络流量的约束。

AdvGAN 的目标是训练一个生成扰动的生成器丁X对于原始实例X这样分类的X+丁X通过目标模型成为对手想要的类别。

经济代写|博弈论代写Game Theory代考|Target NIDS for Detecting Attack Traffic

基于 ML 的 NIDS 通常使用包含攻击和良性流量的数据库进行训练。在这项工作中,我们针对两个最先进的基于 DNN 的 NIDS 模型以及我们自己的 NIDS 模型评估了我们的攻击算法。

为了找到适用于 NIDS 的最佳 DNN 模型,我们根据数据集改变层数和层中神经元的数量。理论上,DNN 的最佳隐藏层数与数据集的复杂性有关。在这项工作中,我们根据表 17.1 和 17.2 中所示的评估为每个数据集选择目标 NIDS 的最佳架构。我们试验了五种不同的 DNN,这些 DNN 的层数有所不同。DNN 的每一层都由多个感知器、一个 ReLU 激活函数和一个防止过拟合的 dropout 函数组成。对于每个案例,我们计算它们的准确度、精确度、召回率和F-score 如表 17.3 和 17.4 所示(其中一层 DNN 表示多类逻辑回归)。为了选择隐藏层中的感知器数量,我们使用了基准规则,即隐藏层中的感知器数量应介于输入和输出层中的神经元数量之间(为了提高性能而修改了感知器的数量)。经过多次迭代,我们发现以下架构可以提供与之前工作中显示的最先进结果一样高的结果(Abdulraheem 和 Ibraheem 2019;Gao 等人 2020;Panigrahi 和 Borah 2018;Rahul Vigneswaran 等人,2018 年)。从表 17.3 和 17.4 的实验可以看出,在三层 DNN 中增加更多的层并没有因为过拟合而提高准确率,反而增加了计算成本。

由于这些原因,我们选择三层 DNN 作为我们的目标 NIDS。目标模型的预测精度、架构和超参数如表 17.5 所示。根据在 CICIDS 和 NSL-KDD 数据集上训练的 DNN 模型的已发布结果,我们在模型中发现的预测精度与最先进的预测处于同一水平(Vinayakumar 等人,2019 年)。在下一节中,我们将介绍域约束。

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。