经济代写|博弈论代写Game Theory代考|MultiLayered Defense Network Structure

如果你也在 怎样代写博弈论Game Theory这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。

博弈论是对理性主体之间战略互动的数学模型的研究。它在社会科学的所有领域,以及逻辑学、系统科学和计算机科学中都有应用。最初,它针对的是两人的零和博弈,其中每个参与者的收益或损失都与其他参与者的收益或损失完全平衡。在21世纪,博弈论适用于广泛的行为关系;它现在是人类、动物以及计算机的逻辑决策科学的一个总称。

statistics-lab™ 为您的留学生涯保驾护航 在代写博弈论Game Theory方面已经树立了自己的口碑, 保证靠谱, 高质且原创的统计Statistics代写服务。我们的专家在代写博弈论Game Theory代写方面经验极为丰富,各种代写博弈论Game Theory相关的作业也就用不着说。

我们提供的博弈论Game Theory及其相关学科的代写,服务范围广, 其中包括但不限于:

- Statistical Inference 统计推断

- Statistical Computing 统计计算

- Advanced Probability Theory 高等概率论

- Advanced Mathematical Statistics 高等数理统计学

- (Generalized) Linear Models 广义线性模型

- Statistical Machine Learning 统计机器学习

- Longitudinal Data Analysis 纵向数据分析

- Foundations of Data Science 数据科学基础

经济代写|博弈论代写Game Theory代考|MultiLayered Defense Network Structure

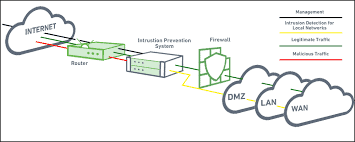

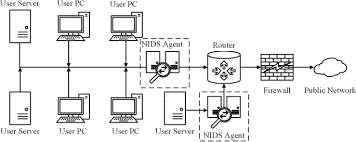

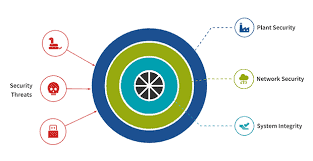

We simply deploy HINs, MINs, and LINs to core, middle, and outer layers, correspondingly. To be specific, each layer consists of the corresponding types of nodes as follows:

- The core layer consists of nodes with high importance (i.e. HINs). Since nodes in this layer have high importance levels given, if they are compromised and/or failed, it may easily lead to a system failure, as high importance nodes are weighted more in estimating the BF condition, as shown in Eq. (20.2). The example nodes may include central database servers or authentication servers in the cloud. The importance range of HINs is in [8-10] as an integer and each HIN’s importance value is assigned based on this range. Due to the high importance of nodes in this layer, all nodes in the core layer will be targeted by attackers. Recall that HINs can be directly connected only with either MINs or HINs, not LINs. This network topology is designed to add more security protection toward HINs in the core layer.

- The middle layer consists of nodes with medium importance (i.e. MINs). The example nodes may include edge servers which primarily connect the server in the core layer to sensors and IoT devices in the outer layer, such as routers and switches. The importance range of MINs is set in [4-7] as an integer and each MIN’s importance is assigned based on this range. MINs can be directly connected with either HINs or LINs as they mainly serve as a coordinator between the core and outer layers. The failure or compromise of MINs may hinder service availability upon a lack of MINs, in addition to possibly causing a system failure due to triggering the BF condition in Eq. (20.2).

- The outer layer consists of nodes with low importance (i.e. LINs). The example nodes may include low-cost IoT devices and/or sensors. Nodes in this layer (i.e. LINs) will have their importance ranged in $[1,3]$ as an integer. Similar to MINs, the compromise or failure of LINs may trigger the BF condition. LINs can be directly connected with LINs or MINs, but not HINs, as the LINs in the outer layer is the first layer attackers can access to penetrate into a given network. A lack of LINs may lead to a shallow protection layer, which may lead to easy access for the attackers to get into the deeper layers.

To maintain this priority-based, multilayered network structure, even if nodes move around, they need to check which nodes to communicate with while not violating the multilayered network structure. Figure 20.1 shows an example SD-IoBT network structure described in this section.

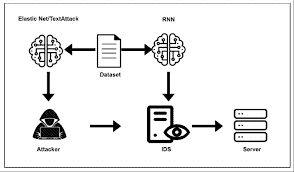

经济代写|博弈论代写Game Theory代考|Selection of an Intrusion Response Policy

Formulation of the MDP: In Markov Decision Process (MDP), we assume complete state information available for the environment and the next state of the environment only depends on the current state and the chosen action.

This work considers an MDP as a mathematical framework for DRL, by a tuple $\langle\delta, \mathscr{A}, \mathscr{F}, \mathscr{R}, \gamma\rangle$ for a DRL agent, consisting of (1) a set of states $\delta$ with a distribution of starting states $\mathrm{p}\left(\mathbf{s}0\right)$ where $\mathbf{S}_t$ refers to a set of states at time $t ;(2)$ a set of actions, $\mathscr{A}=\left{\mathbf{a}_1, \ldots, \mathbf{a}_t, \ldots \mathbf{a}_T\right}$ where $\mathbf{a}_t$ is a set of actions available at time $t$; (3) a transition probability, $\mathscr{T}_i\left(\mathbf{s}_l, \mathbf{a}_t, \mathbf{s}{t+1}\right)$, from state $\mathbf{s}l$ to state $\mathbf{s}{t+1}$ via $\mathbf{a}t ;$ (4) an immediate reward function, $\mathscr{R}\left(\mathbf{s}_t, \mathbf{a}_l, \mathbf{s}{l+1}\right)$; (5) a reward discount factor (e.g. $\gamma$ ); and (6) policy $\pi$ mapping from states to a probability distribution of actions, $\pi: \delta \rightarrow(\mathscr{A}=\mathbf{a} \mid \delta)$. An RL agent aims to maximize its own total expected return $\mathscr{R}=\sum_{t=0}^T \gamma_t R_t$ where $\gamma$ is a discounting factor and $T$ is the time horizon. The MDP can generate an optimal policy $\pi^*$ that maximizes the expected reward from states (Arulkumaran et al. 2017a).

To select an optimal intrusion response action that can maximize both security and performance of a given network, we formulate the MDP by:

- States $(\delta)$ : A state at time $t$ by taking an action, denoted by $S_l$, refers to a system state in terms of system security and performance (i.e. $\mathrm{SS}_l$ and $\mathrm{PS}_l$ ), which are detailed later in this section. following three actions can be taken: destruction, repair, or replacement. Each action is detailed in Section 20.4.2. The reward associated with each action taken is formulated later in this section. ticular action. The DRL agent will select one of three actions.

- Discount factor $(\gamma)$ : We will consider a discount factor, $\gamma$, ranged in $(0,1]$ as a real number.

Objectives of the Multi-Layered Network Structure: At each layer, an agent sitting on a corresponding SDN controller will keep track of the number of nodes detected as compromised/failed (NDCFs) and the number of messages correctly delivered in the layer it governs. Based on the information informed by each agent to the DRL agent, the DRL agent will estimate the system state. For simplicity, we consider system security state and performance states to represent a system state, $S_t=\left(\mathrm{SS}_t, \mathrm{PS}_t\right)$

博弈论代考

经济代写|博弈论代写Game Theory代考|MultiLayered Defense Network Structure

我们只需将 HIN、MIN 和 LIN 相应地部署到核心层、中间层和外层。具体来说,每一层由相应类型的节点组成,如下所示:

- 核心层由具有高重要性的节点(即 HIN)组成。由于该层中的节点具有高重要性级别,如果它们被破坏和/或失败,则很容易导致系统故障,因为高重要性节点在估计 BF 条件时被赋予更多权重,如等式 1 所示。(20.2)。示例节点可能包括云中的中央数据库服务器或身份验证服务器。HINs的重要性范围在[8-10]范围内为一个整数,每个HIN的重要性值都是根据这个范围分配的。由于该层节点的重要性很高,因此核心层中的所有节点都将成为攻击者的目标。回想一下,HIN 只能与 MIN 或 HIN 直接连接,而不能与 LIN 直接连接。该网络拓扑旨在为核心层的 HIN 增加更多的安全保护。

- 中间层由具有中等重要性的节点(即 MIN)组成。示例节点可能包括边缘服务器,这些边缘服务器主要将核心层中的服务器连接到外层中的传感器和物联网设备,例如路由器和交换机。MIN的重要性范围在[4-7]中设置为一个整数,每个MIN的重要性根据这个范围分配。MIN 可以直接与 HIN 或 LIN 连接,因为它们主要充当核心层和外层之间的协调器。MIN 的故障或妥协可能会在缺少 MIN 时阻碍服务可用性,此外还可能由于触发方程式中的 BF 条件而导致系统故障。(20.2)。

- 外层由低重要性节点(即 LIN)组成。示例节点可能包括低成本物联网设备和/或传感器。该层中的节点(即 LIN)的重要性范围为[1,3]作为一个整数。与 MIN 类似,LIN 的危害或故障可能会触发 BF 条件。LIN 可以直接与 LIN 或 MIN 相连,但不能与 HIN 相连,因为外层的 LIN 是攻击者可以访问以渗透到给定网络的第一层。缺少 LIN 可能会导致保护层较浅,这可能会导致攻击者轻松进入更深层。

为了维护这种基于优先级的多层网络结构,即使节点四处移动,它们也需要在不违反多层网络结构的情况下检查与哪些节点通信。图 20.1 显示了本节中描述的 SD-IoBT 网络结构示例。

经济代写|博弈论代写Game Theory代考|Selection of an Intrusion Response Policy

MDP 的表述:在马尔可夫决策过程 (MDP) 中,我们假设环境的完整状态信息可用,环境的下一个状态仅 取决于当前状态和所选动作。

这项工作通过元组将 MDP 视为 DRL 的数学框架 $\langle\delta, \mathscr{A}, \mathscr{F}, \mathscr{R}, \gamma\rangle$ 对于 DRL 代理,由 (1) 一组状态组成 $\delta$ 具有起始状态的分布 $\mathrm{p}(\mathrm{s} 0)$ 在哪里 $\mathbf{S}t$ 指的是时间的一组状态 $t ;(2)$ 一组动作, Imathscr ${A}=\backslash$ eft $\left.\backslash \backslash m a t h b f{a} _1, \backslash d o t s, \backslash m a t h b f{a} _t, \backslash d o t s \backslash m a t h b f{a} _T \backslash r i g h t\right}$ 在哪里 $\mathbf{a}_t$ 是一组在某个时间 可用的动作 $t$; (3) 转移概率, $\mathscr{T}_i\left(\mathbf{s}_l, \mathbf{a}_t, \mathbf{s} t+1\right)$ ,从状态 $\mathbf{s} l$ 陈述 $\mathbf{s} t+1$ 通过 $\mathbf{a} t$; (4) 即时奖励功能, $\mathscr{R}\left(\mathbf{s}_t, \mathbf{a}_l, \mathbf{s} l+1\right)$; (5) 奖励折扣因子 (例如 $\left.\gamma\right)$; (6) 政策 $\pi$ 从状态映射到动作的概率分布, $\pi: \delta \rightarrow(\mathscr{A}=\mathbf{a} \mid \delta) . \mathrm{RL}$ 智能体旨在最大化其自身的总预期回报 $\mathscr{R}=\sum{t=0}^T \gamma_t R_t$ 在哪里 $\gamma$ 是贴现因 子,并且 $T$ 是时间范围。MDP 可以生成最优策略 $\pi^*$ 最大化来自各州的预期奖励 (Arulkumaran 等人, 2017a) .

为了选择可以最大化给定网络的安全性和性能的最佳入侵响应操作,我们通过以下方式制定 MDP:

- 状态 $(\delta)$ : 当时的状态 $t$ 通过采取行动,表示为 $S_l$, 是指系统安全性和性能方面的系统状态 (即 $\mathrm{SS}_l$ 和 $\mathrm{PS}_l$ ),这将在本节后面详细介绍。可以采取以下三种行动:销毁、修理或更换。第 20.4.2 节详细介 绍了每个操作。与所采取的每项行动相关的奖励在本节后面阐述。特别的行动。DRL 代理将选择三 个操作之一。

- 折扣系数 $(\gamma)$ : 我们会考虑折扣因素, $\gamma$,范围在 $(0,1]$ 作为实数。

多层网络结构的目标:在每一层,位于相应 SDN 控制器上的代理将跟踪检测为受损/失败 (NDCF) 的 节点数量以及在其管理的层中正确传递的消息数量。根据每个代理通知DRL代理的信息, DRL代理 将估计系统状态。为了简单起见,我们考虑系统安全状态和性能状态来表示系统状态, $S_t=\left(\mathrm{SS}_t, \mathrm{PS}_t\right)$

统计代写请认准statistics-lab™. statistics-lab™为您的留学生涯保驾护航。

金融工程代写

金融工程是使用数学技术来解决金融问题。金融工程使用计算机科学、统计学、经济学和应用数学领域的工具和知识来解决当前的金融问题,以及设计新的和创新的金融产品。

非参数统计代写

非参数统计指的是一种统计方法,其中不假设数据来自于由少数参数决定的规定模型;这种模型的例子包括正态分布模型和线性回归模型。

广义线性模型代考

广义线性模型(GLM)归属统计学领域,是一种应用灵活的线性回归模型。该模型允许因变量的偏差分布有除了正态分布之外的其它分布。

术语 广义线性模型(GLM)通常是指给定连续和/或分类预测因素的连续响应变量的常规线性回归模型。它包括多元线性回归,以及方差分析和方差分析(仅含固定效应)。

有限元方法代写

有限元方法(FEM)是一种流行的方法,用于数值解决工程和数学建模中出现的微分方程。典型的问题领域包括结构分析、传热、流体流动、质量运输和电磁势等传统领域。

有限元是一种通用的数值方法,用于解决两个或三个空间变量的偏微分方程(即一些边界值问题)。为了解决一个问题,有限元将一个大系统细分为更小、更简单的部分,称为有限元。这是通过在空间维度上的特定空间离散化来实现的,它是通过构建对象的网格来实现的:用于求解的数值域,它有有限数量的点。边界值问题的有限元方法表述最终导致一个代数方程组。该方法在域上对未知函数进行逼近。[1] 然后将模拟这些有限元的简单方程组合成一个更大的方程系统,以模拟整个问题。然后,有限元通过变化微积分使相关的误差函数最小化来逼近一个解决方案。

tatistics-lab作为专业的留学生服务机构,多年来已为美国、英国、加拿大、澳洲等留学热门地的学生提供专业的学术服务,包括但不限于Essay代写,Assignment代写,Dissertation代写,Report代写,小组作业代写,Proposal代写,Paper代写,Presentation代写,计算机作业代写,论文修改和润色,网课代做,exam代考等等。写作范围涵盖高中,本科,研究生等海外留学全阶段,辐射金融,经济学,会计学,审计学,管理学等全球99%专业科目。写作团队既有专业英语母语作者,也有海外名校硕博留学生,每位写作老师都拥有过硬的语言能力,专业的学科背景和学术写作经验。我们承诺100%原创,100%专业,100%准时,100%满意。

随机分析代写

随机微积分是数学的一个分支,对随机过程进行操作。它允许为随机过程的积分定义一个关于随机过程的一致的积分理论。这个领域是由日本数学家伊藤清在第二次世界大战期间创建并开始的。

时间序列分析代写

随机过程,是依赖于参数的一组随机变量的全体,参数通常是时间。 随机变量是随机现象的数量表现,其时间序列是一组按照时间发生先后顺序进行排列的数据点序列。通常一组时间序列的时间间隔为一恒定值(如1秒,5分钟,12小时,7天,1年),因此时间序列可以作为离散时间数据进行分析处理。研究时间序列数据的意义在于现实中,往往需要研究某个事物其随时间发展变化的规律。这就需要通过研究该事物过去发展的历史记录,以得到其自身发展的规律。

回归分析代写

多元回归分析渐进(Multiple Regression Analysis Asymptotics)属于计量经济学领域,主要是一种数学上的统计分析方法,可以分析复杂情况下各影响因素的数学关系,在自然科学、社会和经济学等多个领域内应用广泛。

MATLAB代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。