数学代写|MATH4320 Stochastic Process

Statistics-lab™可以为您提供uh.edu MATH4320 Stochastic Process随机过程课程的代写代考和辅导服务!

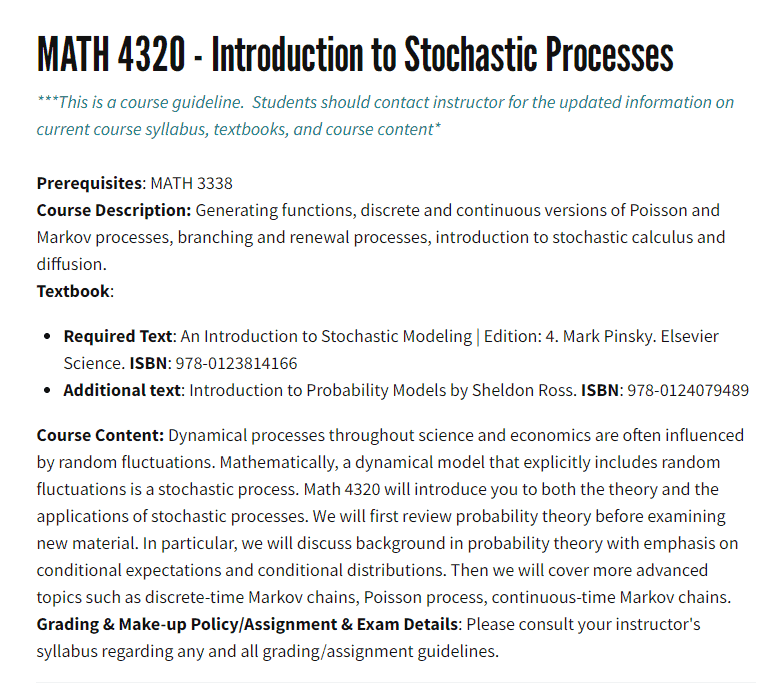

MATH4320 Stochastic Process课程简介

As an AI language model, I do not have access to specific course information or instructor contact details. However, I can provide you with some general advice on how to obtain the updated information for your course.

Firstly, check your school or university’s website for the latest course syllabus and textbook information. This information is usually available on the course page or through the online learning management system (LMS) used by your institution.

If the information is not available online, you can try contacting your course instructor or academic advisor directly via email or through the online messaging system provided by your institution. They should be able to provide you with the most up-to-date information regarding the course content, required textbooks, and any other relevant details.

Additionally, attending the first class meeting and orientation can also provide you with important updates on the course syllabus, textbooks, and other course-related information.

PREREQUISITES

Course Content: Dynamical processes throughout science and economics are often influenced by random fluctuations. Mathematically, a dynamical model that explicitly includes random fluctuation is a stochastic process. Math 4320 will introduce you to both the theory and the applications of stochastic processes. We will first review probability theory before examining new material. In particular, we will discuss background in probability theory with emphasis on conditional expectations and conditional distributions. Then we will cover more advanced topics such as discrete-time Markov chains, Poisson process, continuous-time Markov chains. Grading \& Make-up Policy/Assignment \& Exam Details: Please consult your instructor’s syllabus regarding any and all grading/assignment guidelines.

MATH4320 Stochastic Process HELP(EXAM HELP, ONLINE TUTOR)

Let $\mathcal{F}$ be a $\sigma$-field on some set $\Omega$.

(1) Show that if $A_1, A_2, \ldots$ are in $\mathcal{F}$, then so is $\cap_{k=1}^{\infty} A_k$.

(2) Show that if $A_1, A_2$ are in $\mathcal{F}$, then so is their symmetric difference $A_1 \triangle A_2:=$ $A_1 \cup A_2-A_1 \cap A_2$.

(1) We prove this by induction. First, note that $A_1\in \mathcal{F}$ by assumption. Now suppose that $\bigcap_{k=1}^n A_k\in\mathcal{F}$ for some $n\geq 1$. Then $A_{n+1}\in\mathcal{F}$ by assumption, so we have $\bigcap_{k=1}^{n+1} A_k = \left(\bigcap_{k=1}^{n} A_k\right) \cap A_{n+1}\in\mathcal{F}$, since $\mathcal{F}$ is a $\sigma$-field and therefore closed under countable intersections.

(2) We have $A_1, A_2\in\mathcal{F}$ by assumption. Since $\mathcal{F}$ is a $\sigma$-field, it is closed under set complements, unions, and intersections. Therefore, we have $A_1^c, A_2^c\in\mathcal{F}$, and hence \begin{align*} A_1\triangle A_2 &= (A_1\cup A_2) \setminus (A_1\cap A_2)\ &= (A_1\cup A_2) \cap (A_1^c \cup A_2^c)\ &= (A_1\cap A_1^c) \cup (A_1\cap A_2^c) \cup (A_2\cap A_1^c) \cup (A_2\cap A_2^c)\ &= (A_1\setminus A_2) \cup (A_2\setminus A_1)\ &= (A_1\cap A_2^c)\cup (A_1^c\cap A_2). \end{align*} Since $\mathcal{F}$ is closed under intersections and unions, we have $A_1\cap A_2^c\in\mathcal{F}$ and $A_1^c\cap A_2\in\mathcal{F}$, and hence $A_1\triangle A_2\in\mathcal{F}$ as desired.

Let $f: U \rightarrow E$ be a function, where $U$ and $E$ are arbitrary sets. For any subset $A \subseteq E$, define

$$

f^{-1}(A)={u \in U ; f(u) \in A}

$$

(i) Show that for all $u \in U$,

$$

1_A(f(u))=1_{f^{-1}(A)}(u)

$$

(ii) Prove that if $\mathcal{E}$ is a $\sigma$-field on $E$, then the collection of subsets of $U$

$$

f^{-1}(\mathcal{E}):=\left{f^{-1}(A) ; A \in \mathcal{E}\right}

$$

is a $\sigma$-field on $U$.

(i) We have $1_A(f(u)) = 1$ if $f(u) \in A$ and $0$ otherwise. On the other hand, $1_{f^{-1}(A)}(u) = 1$ if $u \in f^{-1}(A)$ and $0$ otherwise. But $u \in f^{-1}(A)$ if and only if $f(u) \in A$. Therefore, we have $1_A(f(u)) = 1_{f^{-1}(A)}(u)$ for all $u \in U$.

(ii) We need to show that $f^{-1}(\mathcal{E})$ is a $\sigma$-field on $U$, i.e., it satisfies the following three conditions:

(a) $U \in f^{-1}(\mathcal{E})$; (b) If $A \in f^{-1}(\mathcal{E})$, then $A^c \in f^{-1}(\mathcal{E})$; (c) If $A_1, A_2, \ldots$ are in $f^{-1}(\mathcal{E})$, then $\bigcup_{k=1}^{\infty} A_k \in f^{-1}(\mathcal{E})$.

(a) Since $\mathcal{E}$ is a $\sigma$-field on $E$, we have $E \in \mathcal{E}$, and hence $U = f^{-1}(E) \in f^{-1}(\mathcal{E})$.

(b) Suppose $A \in f^{-1}(\mathcal{E})$. Then $A = f^{-1}(B)$ for some $B \in \mathcal{E}$. Since $\mathcal{E}$ is a $\sigma$-field, we have $B^c \in \mathcal{E}$. Therefore,

A^c = f^{-1}(B^c) = \left(f^{-1}(B)\right)^c \in f^{-1}(\mathcal{E}).Ac=f−1(Bc)=(f−1(B))c∈f−1(E).

(c) Suppose $A_1, A_2, \ldots$ are in $f^{-1}(\mathcal{E})$. Then $A_k = f^{-1}(B_k)$ for some $B_k \in \mathcal{E}$ for each $k$. Since $\mathcal{E}$ is a $\sigma$-field, we have $\bigcup_{k=1}^{\infty} B_k \in \mathcal{E}$. Therefore,

\bigcup_{k=1}^{\infty} A_k = f^{-1}\left(\bigcup_{k=1}^{\infty} B_k\right) \in f^{-1}(\mathcal{E}).k=1⋃∞Ak=f−1(k=1⋃∞Bk)∈f−1(E).

This completes the proof that $f^{-1}(\mathcal{E})$ is a $\sigma$-field on $U$.

Textbooks

• An Introduction to Stochastic Modeling, Fourth Edition by Pinsky and Karlin (freely

available through the university library here)

• Essentials of Stochastic Processes, Third Edition by Durrett (freely available through

the university library here)

To reiterate, the textbooks are freely available through the university library. Note that

you must be connected to the university Wi-Fi or VPN to access the ebooks from the library

links. Furthermore, the library links take some time to populate, so do not be alarmed if

the webpage looks bare for a few seconds.

Statistics-lab™可以为您提供uh.edu MATH4320 Stochastic Process随机过程课程的代写代考和辅导服务! 请认准Statistics-lab™. Statistics-lab™为您的留学生涯保驾护航。